الوحدة الرابعة

أمن المعلومات والتشفير

Information Security and Crypotography

الفصل الأول: أمن المعلومات

اهتمت الشعوب قديما بالحفاظ على سرية المعلومات.

للحفاظ على أسرارها وهيبتها ومكانتها ولإنجاح مخططاتها العسكرية

اعتمدت سرية المعلومات قديماً على موثوقية حاملها

و قدرته على توفير الظروف المناسبة لمنع اكتشاف المعلومات

تطور العلم واستخدام شبكات الحاسوب ......أدى لإيجاد طرق جديدة لحماية المعلومات

من طرق حماية المعلومات ضمن شبكات الحاسوب :

1- الطرائق المادية

2- طرائق لحماية قنوات الاتصال والمعلومات من خلال استخدام أساليب كثيرة لحماية المعلومات والأجهزة الخاصة بها

3- تدريب الكادر البشري وتوعيته

يعد أمن المعلومات من أهم الركائز التي تعتمد عليها الدول والمؤسسات والأفراد للحفاظ على موقفها العالمي سياسياً ومالياً

يجب الاهتمام بكل ما يخص المعلومة لانه يوجد المخترقين والمتطفلين بشكل كبير

من طرق الحفاظ على كل ما يخص المعلومة الحفاظ على أجهزة تخزين و المعالجة و الاهتمام بالكادر البشري التي يتعامل مع المعلومات و الحفاظ المعلومات نفسها

أمن المعلومات هو : العلم الذي يعمل على حماية المعلومات والمعدات المستخدمة لتخزينها ومعالجتها ونقلها ، من السرقة أو التطفل أو من الكوارث الطبيعية أو غيرها من المخاطر ويعمل بقائها متاحا للأفراد المصرح لهم باستخدامها

الخصائص الأساسية لأمن المعلومات

السرية

السلامة

توافر المعلومات

الأمن / الخصوصية / السرية:

تعني أن الشخص المخوّل هو الوحيد القادر على الوصول للمعلومات والاطلاع عليها

من الأمثلة على السرية : المعلومات الشخصية و الموقف المالي لشركة ما قبل إعلانه و المعلومات العسكرية

السلامة  : هي حماية الرسائل أو المعلومات التي يتم تداولها والتأكد من أنها لم تتعرض للتعديلات

: هي حماية الرسائل أو المعلومات التي يتم تداولها والتأكد من أنها لم تتعرض للتعديلات

من التعديلات التي يمكن اجراؤها على الرسائل أو المعلومات التي يتم تداولها : 1 - الاضافة 2 - الاستبدال 3 - حذف جزء منها

من الأمثلة على سلامة المعلومات وامنها نشر نتائج طلبة الثانوية العامة و صدور قوائم القبول الموحد للجامعات الأردنية والتخصصات التي قبل فيها الطلبة

توافر المعلومات  تعني أن تكون المعلومات متاحة للأشخاص المصرح لهم التعامل معها وأن يكون وقت الوصول إليها قليلاً

تعني أن تكون المعلومات متاحة للأشخاص المصرح لهم التعامل معها وأن يكون وقت الوصول إليها قليلاً

تكون المعلومات بلا فائدة إذا لم تكن متاحة للآخرين المصرح لهم التعامل معها أو عندما يكون الوصول إليها يحتاج وقت كبير

من الوسائل التي يقوم بها المخترقون لجعل المعلومات غير متاحة :

حذف المعلومات الاعتداء على الأجهزة التي تخزن بها المعلومات

من أهم المخاطر التي تهدد أمن المعلومات : التهديدات و الثغرات

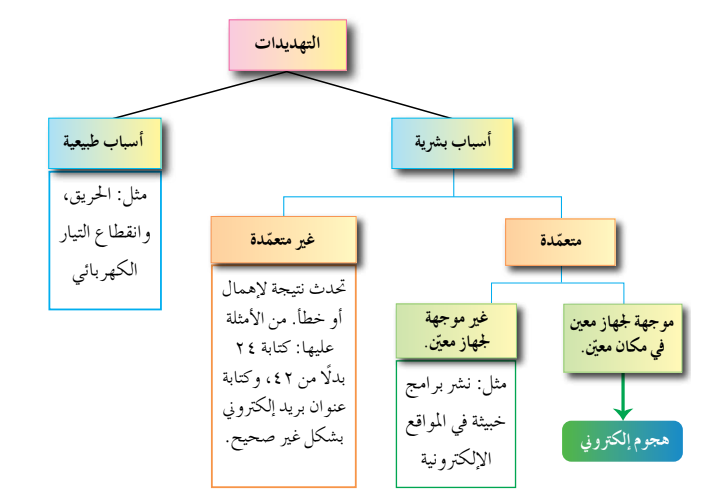

أنواع التهديدات : أسباب طبيعية و أسباب بشرية

الاسباب طبيعية : مثل حدوث حريق ، انقطاع التيار الكهربائي

الاسباب بشرية : أ - متعمدة ب - غير متعمدة

من الامثلة على أسباب بشرية متعمدة :

غير موجهة لجهاز معين مثل نشر فيروس

موجهة لجهاز معين « الهجوم/ الاعتداء الالكتروني»

من الامثلة على أسباب بشرية غير متعمدة نتيجة اهمال أو خطأ :

كتابة البريد الالكتروني بشكل غير صحيح أو كتابة الأرقام بشكل خاطئ مثل كتابة 24 بدل 42

الهجوم / الاعتداء الالكتروني

من الأمثلة على الهجوم /الاعتداء الالكتروني :

1 - سرقة جهاز الحاسوب

2 - سرقة معدات الحفظ

3 - تعديل ملف وحذفه

4 - الكشف عن بيانات سرية

5 - منع الوصول للمعلومات

العوامل التي يعتمد عليها نجاح الاعتداء الالكتروني

- الدافع

- الطريقة

- فرصة النجاح

الدافع

دوافع الأفراد في الهجوم الالكتروني :

1- الرغبة في الحصول على المال

2 -محاولة اثبات القدرات التقنية

3 - الاضرار بالآخرين

الطريقة

تعتمد الطريقة في الاعتداء الالكتروني على :

1- المهارات التي يتميز بها المعتدي الالكتروني

2-قدرته على توفير المعدات والبرمجيات الحاسوبية التي يحتاج إليها

3- معرفته بتصميم النظام وآلية عمله

4 - معرفة نقاط القوة والضعف للنظام

فرصة نجاح الهجوم الالكتروني

تعتمد فرصة النجاح في الاعتداء الالكتروني على :

1 - تحديد الوقت المناسب للتنفيذ

2 - كيفية الوصول للأجهزة

أنواع الاعتداءات الالكترونية

* التنصت على المعلومات

* التعديل على المحتوى

* الإيقاف

* الهجوم المزور أو المفبرك

أولا : التنصت على المعلومات :

التنصت على المعلومات هو : الاخلال بسرية المعلومات

الهدف من التنصت على المعلومات : الحصول على المعلومات السرية

ثانيا : التعديل على المحتوى

التعديل على المحتوى: يعني اعتراض المعلومات وتغيير محتواها وإعادة إرسالها للمستقبل دون أن يعلم بتغيير محتواها

أو الاخلال بسلامة المعلومات

ثالثا : الإيقاف

الإيقاف : يعني قطع قناة الاتصال ومن ثم منع المعلومات من الوصول إلى المستقبل

نتيجة الإيقاف أثناء الاعتداء الالكتروني يؤدي إلى عدم توافر المعلومات

رابعا : الهجوم المزور أو المفبرك

الهجوم المزور أو المفبرك : يعني ارسال المعتدي الالكتروني رسالة لأحد الأشخاص على الشبكة يخبره بأنه صديقه ويحتاج معلومات أو كلمات سرية خاصة

نتيجة الهجوم المزور أو المفبركيؤدي إلى الاخلال بسرية المعلومات وسلامتها

ثانياً : الثغرات

الثغرات تعني نقطة ضعف النظام سواء كانت في الاجراءات المتبعة مثل تحديد صلاحيات الوصول للمعلومات أو مشكلة في تصميم النظام أو عدم كفاية الحماية المادية للأجهزة والمعلومات

نتائج نقاط الضعف / الثغرات في النظام :

1 - فقدان المعلومات

2 -هدم النظام

3 -تجعله عرضة للاعتداء الالكتروني

للحد من مخاطر أمن المعلومات و الحفاظ عليها يجب أن يكون هناك

التوازن بين تكلفة الحماية وفعالية الرقابة من جهة و بين احتمالية الخطر من جهة أخرى

الضوابط لتقليل مخاطر التي تتعرض لها المعلومات :

1 - ضوابط مادية 2 - ضوابط إدارية 3 - ضوابط تقنية

من الضوابط المادية لتقليل المخاطر التي تتعرض لها المعلومات :

1 - مراقبة بيئة العمل

2 - حماية بيئة العمل من الكوارث الطبيعية مثل استخدام الجدران والأسوار والأقفال و وجود حراس الأمن و أجهزة إطفاء الحريق

الضوابط الإدارية تعني :

مجموعة من الأوامر والإجراءات المتفق عليها للتقليل من المخاطر التي تتعرض لها المعلومات

من الضوابط الإدارية لتقليل المخاطر التي تتعرض لها المعلومات :

1 - القوانين واللوائح 2 - السياسات و الإجراءات التوجيهية 3 - حقوق النشر وبراءة الاختراع 4 - العقود والاتفاقيات

الضوابط التقنية : هي الحماية التي تعتمد على التقنيات المستخدمة سواء معدات أو برمجيات

من الضوابط التقنية لتقليل المخاطر التي تتعرض لها المعلومات

1 - كلمات المرور 2 - منح صلاحيات الوصول بروتوكول الشبكات

3 - الجدر النارية 4 - التشفير

5 - تنظيم تدفق المعلومات في الشبكة

للوصول لأفضل النتائج في التقليل من المخاطر التي تتعرض لها المعلومات : يجب أن تعمل الضوابط معا بشكل متكامل